Зміст статті

У сучасну епоху цифрових технологій захист вебсайтів від хакерських атак став важливішим, ніж будь-коли. Згідно з даними дослідження, проведеного компанією Verizon у звіті «Data Breach Investigations Report 2023», приблизно 81% всіх зламаних даних пов’язані з використанням слабких паролів або їх відсутністю. При цьому дослідження Cybersecurity Ventures прогнозує, що до 2025 року щорічні витрати на кіберзлочини можуть досягти $10,5 трильйонів, що підкреслює масштаб і серйозність проблеми.

Хакери можуть не лише красти конфіденційну інформацію, але й завдавати шкоди вебсайтам, позаяк втрачаються не тільки дані, але й довіра клієнтів та репутація компанії. Тому забезпечення надійного захисту від атак і регулярний моніторинг безпеки є критично важливими для кожного онлайн-ресурсу.

Як захистити сайт від DDoS-атаки

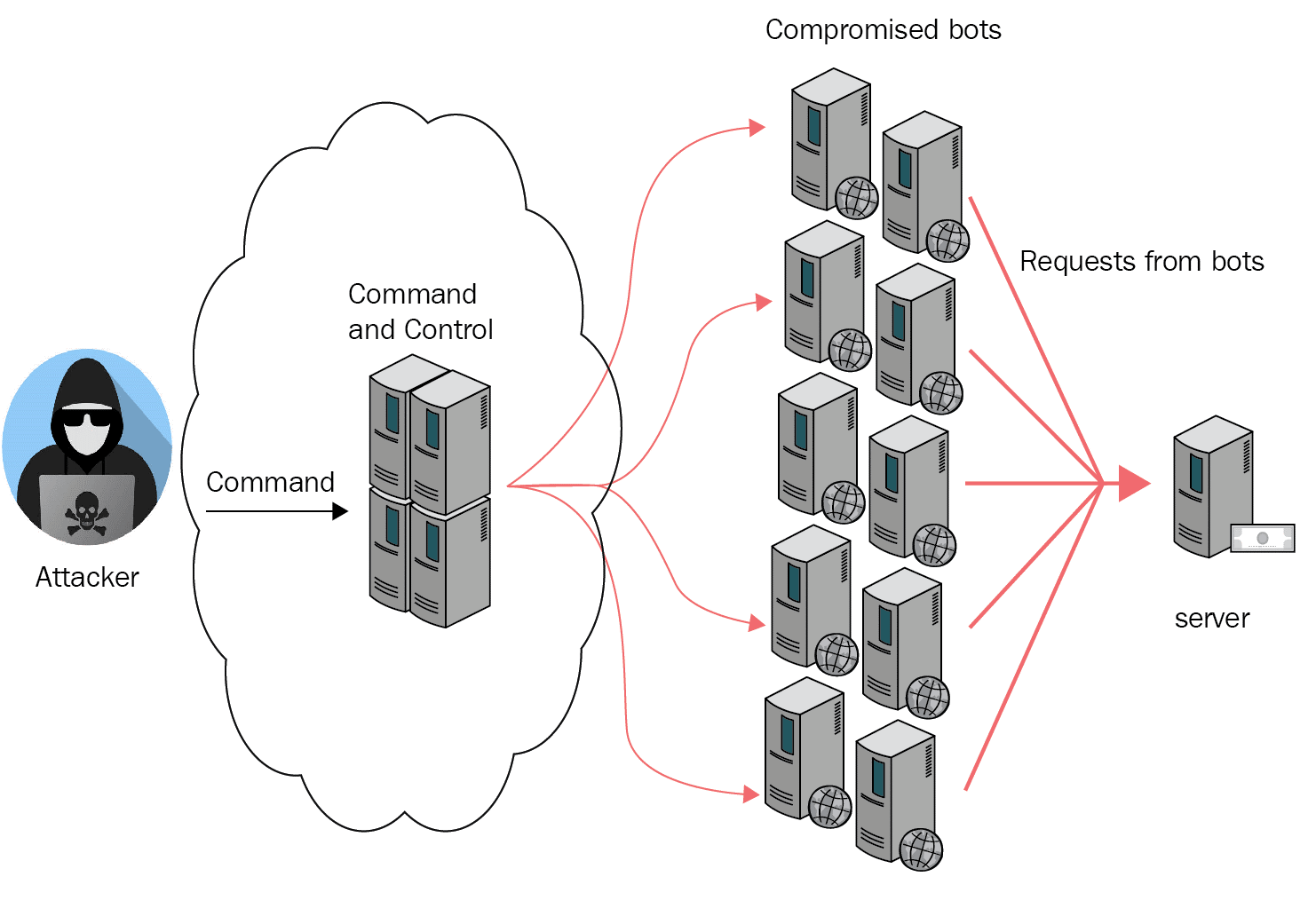

DDoS (Distributed Denial of Service) — це тип кібератаки, спрямований на перевантаження вебсайту шляхом відправлення величезної кількості запитів з різних комп’ютерів. Ці атаки можуть вивести онлайн-ресурс з ладу, що призведе до втрати доходу та клієнтів. Захист сайту від DDoS-атак має важливе значення для запобігання таким негативним наслідкам.

Під час DDoS-атаки ресурси сервера (ЦП, оперативна пам’ять, пропускна здатність) виснажуються, що переводить сайт в автономний режим і робить його недоступним для кінцевих користувачів.

Наприклад, якщо це інтернет-магазини, вони будуть втрачати продажі, оскільки покупці переходять до альтернативних онлайн-магазинів. Фінансові збитки від таких атак можуть обчислюватися тисячами або навіть мільйонами доларів. Постійні атаки можуть завдати шкоди репутації бізнесу, а тривалий простій може призвести до втрати важко здобутого рейтингу SEO.

Приклади DDoS-атак:

- У 2016 році атака на Dyn, провайдера DNS, призвела до масштабних збоїв в інтернеті, торкнувшись таких сайтів, як Twitter, Reddit і Netflix.

- У 2020 році атака на Amazon Web Services (AWS) була наймасштабнішою за всю історію, досягнувши піка у 2,3 Тбіт/с, що тимчасово вивело з ладу сервіси AWS.

Що зробити, щоб захистити свій сайт від DDoS-атак:

- Впровадити обмеження швидкості. Це дозволяє контролювати кількість запитів до вашого сайту за секунду, захищаючи від шахрайських запитів.

- Увімкніть WAAP (брандмауер вебзастосунків + захист API). Використовуйте моніторинг у реальному часі та машинне навчання для фільтрації вхідного трафіку та блокування запитів зловмисників.

- Підключіться до CDN. Використовуйте мережу доставки вмісту (CDN) для фільтрації трафіку.

- Розділіть вміст між різними доменами. Це забезпечить стійкість до DDoS-атак.

- Зберігайте API у виділеному домені. Таким чином можна встановлювати спеціальні політики доступу та покращити безпеку.

- Зберігайте статичний вміст у виділеному домені. Підключення до CDN спрощує кешування статичного вмісту та покращує стійкість до DDoS.

- Зберігайте мінімальний код JavaScript на домашній сторінці.

- Організовуйте та розподіляйте ресурси між різними шляхами URL-адрес.

- Знизьте кількість параметрів запиту, щоб полегшити кешування та обслуговування вебсторінок, покращуючи стійкість до DDoS.

DDoS-атаки також роблять сайт вразливим до інших форм кібератак, що відволікає увагу від основного бізнесу. Витрати на аварійне відновлення можуть швидко зрости, бо виникне потреба в заміні обладнання, оновленні програмного забезпечення та наймі зовнішніх спеціалістів. Тому, використовуйте кращі практики безпеки, щоб уникнути DDoS-атак.

Захист сайту від SQL-ін’єкції

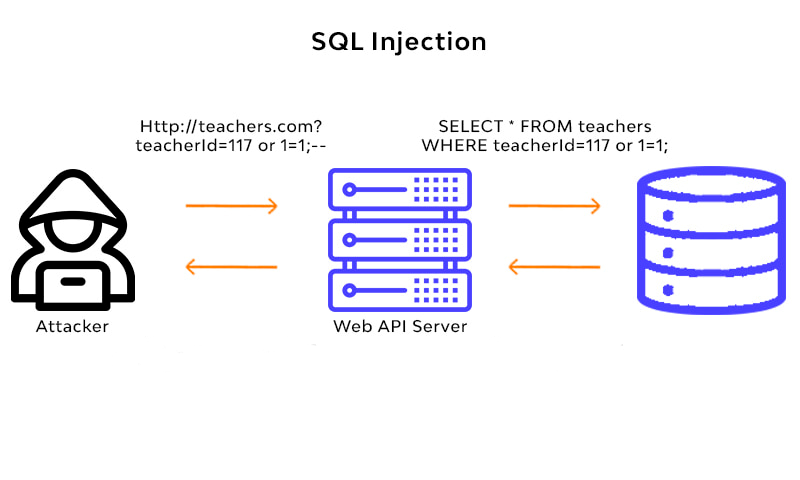

SQL-ін’єкція — це серйозна загроза для безпеки сайтів, яка дозволяє зловмисникам вставляти шкідливі SQL-запити у вебпрограми з метою отримання доступу до бази даних. Зловмисники можуть зламувати вебсервери, отримувати приватну інформацію, змінювати дані або навіть видаляти їх. Захист від таких атак є важливим для будь-якого бізнесу, особливо у сфері e-commerce, де безпека даних клієнтів має найвищий пріоритет.

Існують різні типи атак SQL-ін’єкції, які слід враховувати:

- Внутрішньосмугове впровадження SQL є найпоширенішим типом, коли хакери використовують повідомлення про помилки для збору необхідної інформації про базу даних. Це передбачає отримання інформації через повідомлення про помилки, що можуть розкрити структуру бази даних.

- Сліпа ін’єкція SQL використовується, коли вебпрограма не відображає жодних повідомлень про помилки, тому хакер шукає інші ознаки вразливості.

- Позасмугова SQL є складнішою, і передбачає створення запитів, які запускають зовнішні з’єднання для отримання доступу до даних.

Щоб захистити свій сайт від атак SQL-ін’єкції, важливо виконувати низку заходів безпеки:

- Завжди оновлюйте і виправляйте будь-які вразливості у своїх базах даних.

- Використовуйте перевірку введення для всіх даних, наданих користувачем, щоб запобігти передачі небезпечних символів у запити SQL.

- Обмежте привілеї облікових записів, не використовуйте облікові записи з функціями адміністратора без необхідності.

- Уникайте використання динамічного SQL, натомість використовуйте підготовлені параметризовані запити.

- Шифрування та хешування конфіденційної інформації, такої як паролі, також є важливими заходами захисту.

- Використовуйте брандмауери вебпрограм для фільтрації шкідливих даних і захисту від фішингових атак та спаму.

Перевірка введених даних і регулярний моніторинг допоможуть запобігти зломам і гарантують безпеку вашого сайту в Інтернеті.

Як захиститись від фішингу

Фішинг — це форма кіберзлочинності, у якій шахраї видають себе за законні організації, щоб обманом змусити вас розкрити конфіденційну інформацію, як-от паролі та дані кредитних карток, або встановити зловмисне програмне забезпечення.

Надсилаються електронні листи, які виглядають переконливо, створюючи відчуття терміновості. Хакери надсилають їх на мільйони випадкових адрес, сподіваючись, що деякі одержувачі повірять і надішлють свої дані.

Перед тим, як відкрити лист, перевірте, чи це не фішинг:

- Зверніть увагу на коректність адреси відправника.

- Фішингові листи часто містять орфографічні та граматичні помилки.

- У листах можуть бути прохання виконати якусь дію, як-от перехід за посиланням.

Як захистити себе від фішингових листів:

- Додайте запис SPF до доменного імені, щоб заборонити спамерам підробляти вашу адресу.

- Використовуйте антивірусні програми та брандмауери.

- Регулярно оновлюйте браузери та операційні системи.

- Застосовуйте двофакторну автентифікацію.

- Перевіряйте URL-адреси перед переходом за посиланнями.

- Не відкривайте вкладення або посилання з неперевірених джерел.

Дотримуючись цих порад, ви значно підвищите рівень безпеки та захистите свої дані від зловмисників в Інтернеті.

Як боротись з міжсайтовим скриптингом (XSS)

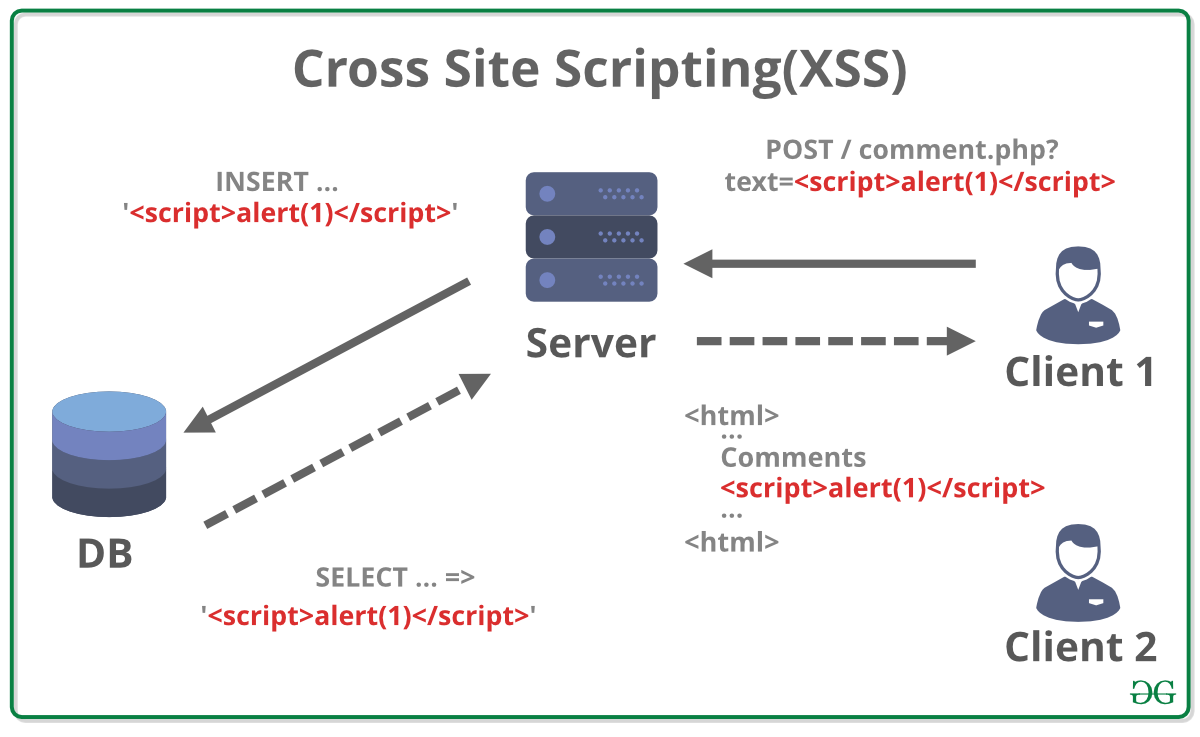

Міжсайтовий скриптинг (XSS) — це ін’єкційні атаки, при яких шкідливі скрипти виконуються на надійних вебсайтах. Зловмисники використовують вразливості вебпрограм для надсилання шкідливого коду кінцевим користувачам, зазвичай у формі скриптів, які виконуються в браузері.

Існує три основні типи XSS-атак:

- Відображений XSS. Шкідливий код відбивається від вебсервера і повертається користувачеві через повідомлення про помилку, результати пошуку або інші методи.

- Збережений XSS. Ін’єктований скрипт зберігається на цільових серверах, таких як бази даних, дошки оголошень або зони коментарів, і виконується кожного разу, коли користувач отримує доступ до зараженої сторінки. Це може бути наслідком зловмисних дій, спрямованих на злом і крадіжку приватної інформації.

- DOM XSS. JavaScript отримує дані з контрольованого зловмисником джерела (наприклад, URL-адреси) і передає їх у приймач, який підтримує динамічне виконання коду. Це важче помітити, оскільки атаки часто намагаються обійти стандартні засоби захисту.

Для захисту від XSS-атак важливо дотримуватися декількох ключових принципів:

- Важливо розуміти ризики, з якими можна зіткнутися в Інтернеті, і знати тактику, яку використовують зловмисники для експлуатації вразливостей.

- Використовуйте екранування та кодування. Це ефективні засоби захисту для запобігання ін’єкційним атакам. Екранування та кодування доступні для всіх методів програмування та сценаріїв, таких як CSS, HTML, JavaScript і URL-адреси. Використовуйте наявні бібліотеки для екранування замість написання власних методів, якщо це можливо.

- Використовуйте санітарні засоби HTML. Введені користувачем дані, які містять HTML, не можна просто екранувати або кодувати, оскільки це може порушити дійсні теги. У цьому випадку важливо використовувати надійні засоби для очищення та аналізу HTML-коду.

- Установіть HttpOnly для файлів cookie. Це допоможе запобігти доступу до файлів cookie через клієнтський JavaScript, знижуючи ризик крадіжки інформації через XSS-атаки.

- Використовуйте політику безпеки вмісту (CSP). CSP дозволяє визначати, які динамічні ресурси можна завантажувати та виконувати на вебсторінці, базуючись на джерелі запиту. Це допомагає обмежити можливість виконання шкідливих скриптів, що значно зменшує ризик XSS.

Дотримання цих заходів захисту допоможе забезпечити безпеку вебсайтів, захистити приватну інформацію користувачів. Хакери часто намагаються використати вразливості у вебпрограмах, тому важливо бути готовим до цього, і превентивно вживати всіх необхідних заходів для захисту своїх даних і серверів.

Захист паролів від Brute force-атаки

Brute force, або атака грубою силою — це метод злому, який полягає у вгадуванні логінів користувачів і паролів шляхом проб і помилок. Шахраї використовують цей метод, знаючи, що багато людей застосовують типові паролі, такі як «123456», «qwerty» або «password».

За даними звіту, лише 15% паролів є унікальними, що робить більшість облікових даних вразливими. Кіберзлочинці застосовують автоматизовані інструменти, які перевіряють тисячі паролів щохвилини, використовуючи бота, який перебирає базу даних облікових даних для входу, доки не знайде правильний збіг.

Існують різні типи атак brute force. Розглянемо детально кожну:

- Прості атаки. Хакер вручну вгадує облікові дані користувача, вводячи часто використовувані паролі або паролі, засновані на відомій інформації про особу.

- Словникові атаки. Зловмисник використовує бота, запрограмованого на перелік слів зі словника, для вгадування паролів.

- Гібридні атаки brute force. Комбінація словникової атаки з простим підбором, де зловмисник спочатку пробує загальні слова, а потім експериментує з комбінаціями символів, букв і цифр.

- Зворотні атаки. Використання одного загального пароля для перевірки багатьох імен користувачів або використання списку паролів, отриманого під час попереднього порушення безпеки, для пошуку відповідного імені користувача.

- Атаки підміни облікових даних. Зловмисник використовує ті самі облікові дані, зламані в одній системі, для спроби входу в інші системи.

Найкращий спосіб захиститися від атак Brute force — створювати надійні паролі та належним чином їх захищати. Використовуйте довгі паролі, наприклад, об’єднання трьох непов’язаних слів, кожне з яких має не менше шести літер. Такі паролі легко запам’ятати, але важко вгадати.

Загальні поради, як захиститися від хакерів

Існує декілька основних найкращих практик, яких ви можете дотримуватися, щоб посилити безпеку свого вебсайту.

- Використовувати SSL-сертифікат.

Він забезпечує захист сайту, шифруючи дані між сервером і користувачем. Це захищає приватну інформацію від зломів хакерів та інших зловмисників.

- Використовувати безпечний хостинг.

Обирайте хостинг-провайдерів, які пропонують засоби захисту від DDoS-атак, перевірку серверів на вразливості, і регулярні заходи для захисту даних. Безпечний хостинг є ключовим для боротьби з фішинг-атаками та шкідливими програмами.

- Посилити контроль доступу та захист паролів.

Використовуйте складні паролі та двофакторну аутентифікацію для всіх користувачів, що мають доступ до адміністрування сайту. Це допомагає боротись з атаками на ваш інтернет-ресурс та гарантує безпеку.

- Зробити резервну копію сайту.

Регулярне створення резервних копій усіх даних сайту та зберігання їх на безпечних носіях допоможе у випадку зломів або втрати інформації. Це важливий захід для захисту від хакерів.

- Регулярно оновлювати ПЗ.

Слідкуйте за актуальністю програмного забезпечення, включаючи CMS, плагіни та модулі. Оновлення часто містять виправлення вразливостей, які можуть бути використані хакерами для зломів і шкідливих атак.

- Приховати директорії адміністраторів.

Приховуйте або змінюйте стандартні шляхи доступу до адміністративних панелей, таких як /admin або /login. Це ускладнює зловмисникам пошук і не дає можливості здійснити фішинг або спам-атаки. Підтримуйте безпеку вашого браузера та інтернет-з’єднання, щоб захистити сайт від різних типів загроз.

Підведемо підсумки

Сьогодні існує багато методів для налаштування безпеки вашого вебсайту та збереження конфіденційності даних. Неважливо, ви власник сайту чи займаєтеся його адмініструванням, варто постійно шукати та застосовувати нові практики захисту від хакерів.

25/07/2024

25/07/2024  4793

4793