Содержание статьи

- /01 Что такое админ-панель и для чего она нужна

- /02 Основные типы админок

- /03 Как легально и безопасно получить доступ

- /04 Практические инструкции и методы восстановления доступа

- /05 Настройка безопасности админки

- /06 Организация доступов в команде

- Принцип наименьших привилегий (Least Privilege)

- Процедура запроса и регистрации доступа

- Временные права и механизмы их автоматического удаления

- Onboarding и offboarding

- Логирование, аудит и периодическая ревизия прав

- Процедура экстренного доступа

- Инструменты и практики, которые упрощают управление доступами

- Обучение и политики

Понимание структуры админки и правил доступа сегодня является критически важным для владельцев бизнеса, маркетологов и разработчиков, поскольку оно позволяет оперативно реагировать на инциденты безопасности, эффективно координировать удаленные команды и обеспечивать непрерывность бизнес-процессов.

В статье рассмотрим, что такое админка и какие бывают ее типы, стандартные пути входа и легальные способы восстановления доступа, практические шаги при потере доступа, базовые и продвинутые меры безопасности.

Что такое админ-панель и для чего она нужна

Админ-панель — это «руководящий центр» сайта. Она объединяет в себе:

- инструменты контент-менеджмента: редактирование страниц, публикация постов;

- технические инструменты: обновление плагинов, тем, настройка кэша;

- бизнес-функции: управление заказами в интернет-магазине;

- механизмы контроля доступа: роли и права.

Через админку технические специалисты и менеджеры контролируют рабочие процессы сайта, а владельцы получают оперативную информацию о состоянии проекта. Для разных ролей интерфейсы отличаются: разработчику нужны инструменты доступа к файлам и базе данных, маркетологу – доступ к SEO-плагинам и статистике.

Основные типы админок

Рассмотрим, какие типы админок существуют и в чем их принципиальные отличия. От этого зависит, какие именно инструменты и права нужны для работы, какие риски безопасности следует учесть и какие шаги по восстановлению доступа будут релевантны в конкретной ситуации.

CMS-админки (контент-панели)

Самые популярные это WordPress, OpenCart, PrestaShop и Magento. Такие админки ориентированы на работу с контентом:

- создание и редактирование страниц;

- управление меню;

- публикация постов;

- настройка плагинов и тем.

Обычно вход организован через веб-форму на определенном URL (в WordPress – стандартно /wp-admin или /wp-login.php), но многие проекты меняют стандартные пути или добавляют дополнительные слои защиты. CMS-админки чаще всего используют контент-менеджеры, маркетологи и редакторы; для разработчика важнее возможность работать через плагины, API или консольные инструменты.

WordPress — удобная CMS, но без SEO ее потенциал не раскрывается.

Команда WEDEX знает, как продвигать сайты на WordPress так, чтобы они стабильно росли в выдаче Google. Поможем улучшить видимость в поиске — от технического SEO до оптимизации контента и скорости загрузки.

Хостинг- и серверные панели

Например, cPanel, Plesk или WHM. Эти интерфейсы работают на уровне инфраструктуры:

- доступ к файловой системе;

- управление базами данных;

- настройка почты;

- создание и восстановление бэкапов;

- управление доменами и SSL.

В отличие от CMS, хостинг-панель не отвечает за содержимое сайта, а дает инструменты для обслуживания среды. Доступ к таким панелям обычно имеют системные администраторы и инженеры хостинга. В случае потери доступа именно через панель хостера часто восстановление происходит быстрее всего.

Кастомные бэк-офисы

Для сложных продуктов, как собственные CRM, SaaS-решения или корпоративные порталы, создают индивидуальные админки с уникальными ролями, логикой авторизации и внутренними URL. Такие решения формируются под потребности бизнеса и могут содержать как инструменты для контент-менеджмента, так и расширенные модули аналитики и интеграций. Доступ к кастомным бэк-офисам обычно настраивается индивидуально.

Теперь, когда классификация и ключевые отличия понятны, перейдем к практическим сценариям – как получить доступ к админке в каждом из этих случаев.

Как легально и безопасно получить доступ

Прежде чем искать пути доступа к админке, важно определить свою роль и правовой статус.

А теперь поподробнее.

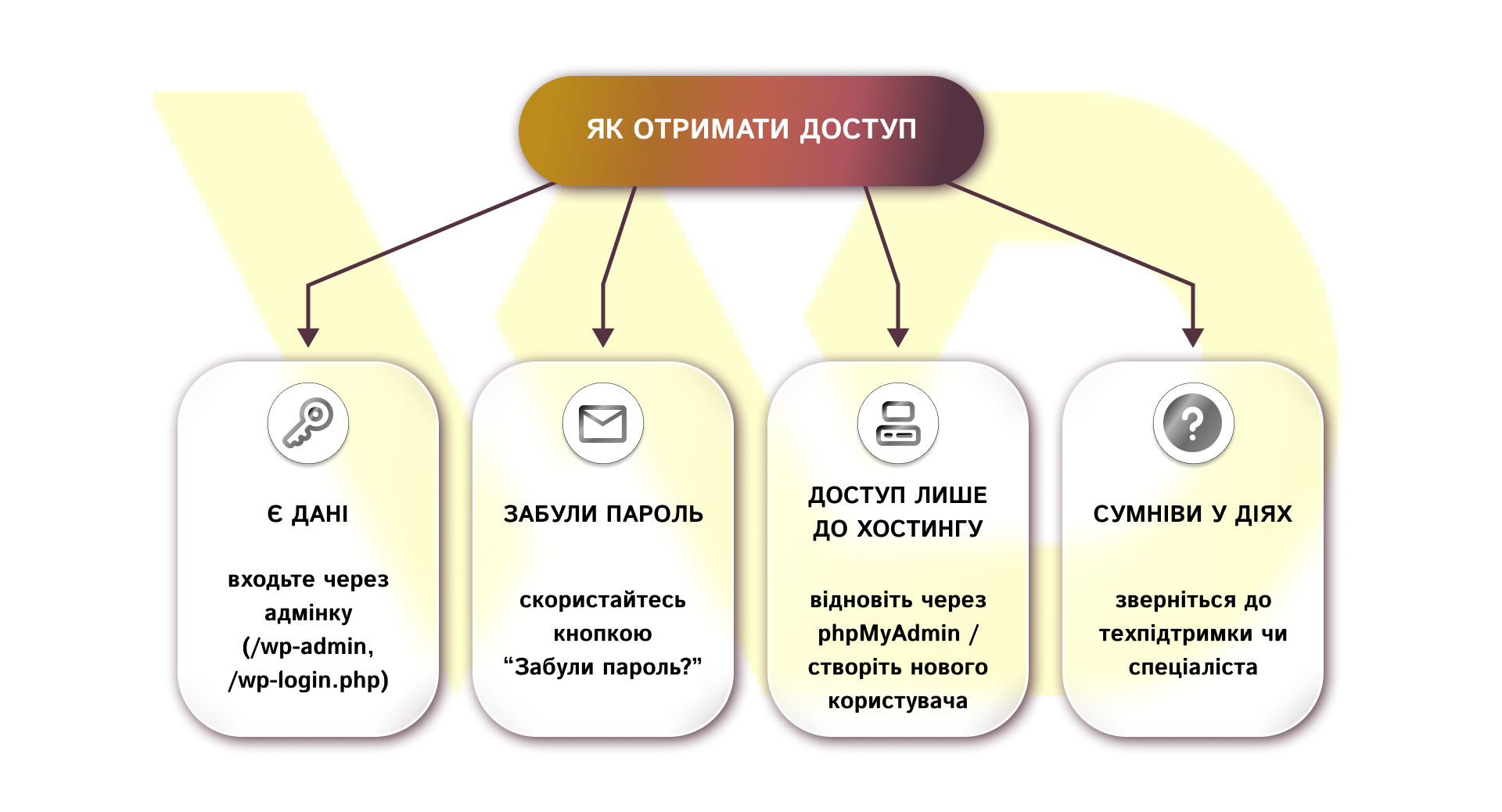

Неверные шаги создают риски для стабильности сайта и могут нарушать условия обслуживания хостера или законодательство. Поэтому сначала выберите законный и безопасный путь – от простого входа до механизмов восстановления через хостинг, в зависимости от вашей ситуации. Рассмотрим варианты:

- У вас есть учетные данные.

Откройте форму входа через стандартный или кастомный URL и введите логин и пароль. Далее пройдите двухфакторную аутентификацию, если она настроена. Это самый быстрый и наименее рисковый сценарий. Для WordPress типичный путь – /wp-admin или /wp-login.php. Если вы работаете в команде, убедитесь, что используете корпоративные учетные данные или выделенный аккаунт с необходимыми правами.

- Забыли пароль.

Если вы помните логин или зарегистрированный email, нажмите «Забыли пароль?» на странице входа, укажите email или логин. Система сразу пришлет ссылку для сброса пароля. Это рекомендуемый и безопасный путь в большинстве CMS, потому что сохраняет журнал изменений и минимизирует риск ошибок при ручном редактировании. Следите за тем, чтобы почтовый ящик, на который приходит письмо, принадлежал авторизованному лицу или компании.

- Вы владелец домена/хостинга, но нет учетных данных в CMS.

Если у вас есть подтвержденное право собственности на хостинг или домен, самый надежный путь – восстановление доступа через хостинг-панель. Через инструменты хостера можно получить доступ к phpMyAdmin, создать нового администратора в базе данных или изменить пароль в профиле пользователя. Перед любыми операциями обязательно сделайте полный бэкап сайта и базы данных и, по возможности, действуйте в тесной координации с техподдержкой хостера или командой разработчиков.

Всем, кто не уверен в своих действиях, рекомендовано обращаться к техническим специалистам, ведь неправильные изменения в базе данных или файлах сайта могут привести к потере данных или простою ресурса.

Практические инструкции и методы восстановления доступа

Переходить к более «техническим» методам восстановления доступа стоит только если инвазивные они не дали результата. Ручные правки в базе данных или вмешательство в файлы сайта – крайняя мера. Ниже – пошаговые сценарии для самых распространенных случаев.

WordPress

Первый и самый простой шаг: на странице входа (/wp-login.php или /wp-admin) нажмите «Забыли пароль?». Этот вариант уже разобрали выше.

Если у вас есть доступ к серверу через SSH и установлен WP-CLI, можно быстро сменить пароль или создать нового администратора командой, например: wp user update admin –user_pass=«NewStrongPassword123!». Этот метод удобен для разработчиков и хостинг-инженеров – он не требует редактирования БД вручную и уменьшает риск ошибок.

Если другие методы не работают и письма не приходят, через phpMyAdmin можно: сделать бэкап базы данных: перейти в таблицу wp_users, найти запись администратора и обновить поле user_pass. Важно учитывать, что WordPress использует современные хеши паролей, поэтому прямая замена на MD5 не рекомендована для актуальных версий. Безопаснее создать нового администратора через SQL или воспользоваться WP-CLI. Прежде чем редактировать базу данных на продакшене – обязательно сделайте полный бэкап и, по возможности, протестируйте процедуру на локальной копии.

Другие CMS (OpenCart, PrestaShop, Magento)

Общая логика восстановления одинакова: пробуем стандартный reset через email. Если не помогает, то делаем восстановление через инструменты хостера или через базу данных. В сложных случаях обращайтесь в техподдержку платформы или разработчика.

Стоит также отметить, что конкретные SQL-запросы и процессы зависят от CMS и ее версии; поэтому целесообразно пользоваться официальной документацией платформы или инструкциями от проверенных ресурсов для соответствующей системы.

Доступ через хостинг-панель

Если у вас есть доступ к учетной записи хостинга, это часто самый быстрый и надежный путь восстановления доступа:

- сделайте полный бэкап (файлы + база данных);

- откройте phpMyAdmin через панель и создайте или обновите администратора или восстановите базу из бэкапа;

- проверьте и, при необходимости, измените учетные данные FTP/SFTP;

- в случае повреждения файлов восстановите их из резервной копии;

- просмотрите лог-файлы ошибок (error logs) для диагностики причин потери доступа.

Восстановление доступа – это процесс, в котором важно соблюдать последовательность: от наименее рисковых методов к более техническим. Ключевые правила – делать бэкапы перед любыми манипуляциями, документировать выполненные действия и, по возможности, координироваться с техподдержкой хостера или разработчиком.

После того как доступ восстановлен, приоритетной задачей должно стать усиление защиты админки, что и рассмотрим далее.

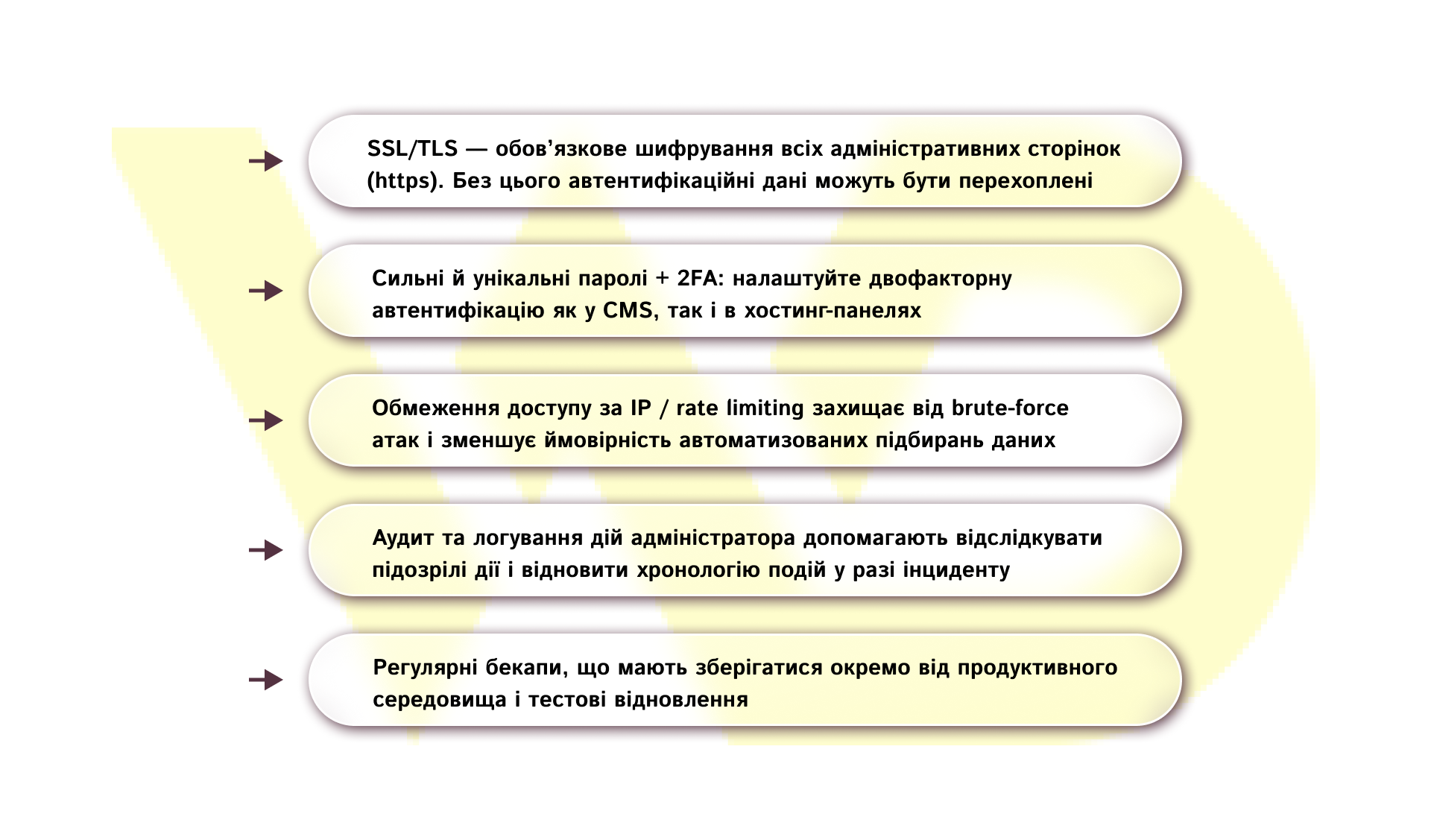

Настройка безопасности админки

Админка – зона повышенного риска. Защита должна быть многоуровневой:

Комплексный подход к защите админки — это не совокупность одноразовых настроек, а постоянный процесс. Помните, что даже одна пропущенная опция может свести на нет остальные меры защиты.

И несмотря на все шаги ради технической защиты админки — это еще не гарантия безопасности, если доступы в команде организованы неправильно. Поэтому рассмотрим этот вопрос в следующем разделе.

Организация доступов в команде

Чтобы минимизировать человеческий фактор и риски злоупотреблений, внедрите формализованный процесс управления доступами, который сочетает технические настройки и организационные процедуры.

Принцип наименьших привилегий (Least Privilege)

Предоставляйте только те права, которые необходимы для выполнения конкретных задач. Например, маркетологу стоит предоставить доступ к редактору контента и инструментам SEO, но без возможности устанавливать или удалять плагины. Контент-менеджеру нужны полномочия для создания и редактирования страниц и публикаций, а также управления медиафайлами. Разработчику следует предоставить доступ к FTP/SFTP, SSH и базе данных, причем только временно и под конкретные задачи. Аналитику достаточно иметь доступ к инструментам аналитики и статистики, но без возможности менять административные настройки платформы.

И еще: чтобы упростить управление безопасностью, доступы стоит реализовывать через роли и группы, а не путем индивидуальной настройки прав.

Процедура запроса и регистрации доступа

Внедрите формальный workflow (внутренний тикет или заявление), где предусмотрите обязательные поля:

- цель доступа,

- описание работ,

- ожидаемые даты (от и до),

- уровень доступа (роль),

- согласование от ответственного лица (владелец или руководитель).

Требуйте подтверждения выполнения задачи и закрытия доступа после завершения работ.

Временные права и механизмы их автоматического удаления

Для выполнения внеплановых работ стоит создавать временные аккаунты или использовать токены или сессии с ограниченным сроком действия. А после завершения определенного периода или подтверждения выполнения задачи права доступа должны автоматически удаляться. Для этого целесообразно применять инструменты, поддерживающие одноразовые доступы или делегирование с таймером, в частности сервисы SSO или системы управления идентификацией, которые обеспечивают механизм just-in-time access.

Onboarding и offboarding

Во время onboarding необходимо осуществить проверку личности, предоставить новому пользователю только те права, которые действительно нужны для выполнения его обязанностей, провести инструктаж по политике безопасности и обязательно подключить двухфакторную аутентификацию (2FA). В процессе offboarding следует немедленно удалять все доступы после увольнения или завершения контракта, менять общие пароли, отзывать токены и просматривать связанные интеграции, чтобы предотвратить несанкционированное использование ресурсов.

Логирование, аудит и периодическая ревизия прав

Ведите журнал активностей администраторов, фиксируя, кто, когда и какие действия выполнял. Регулярно, например, ежеквартально, проверяйте список активных учетных записей и их права, удаляя или ограничивая неиспользуемые. Также проводите периодические аудиты безопасности и тестовые восстановления резервных копий, чтобы гарантировать готовность к инцидентам.

Процедура экстренного доступа

Определите четкий механизм для экстренного доступа, то есть кто может инициировать, кто должен согласовывать после факта, как документировать действия. Такие сессии должны быть временными, максимально прозрачными и полностью задокументированными.

Инструменты и практики, которые упрощают управление доступами

Используйте централизованные решения для управления идентификацией (SSO, LDAP, OIDC), потому что это уменьшает количество учетных записей и упрощает отключение доступов. Дополнительно внедрите менеджеры паролей и секрет-менеджеры, чтобы избегать ручного хранения паролей в почте или текстовых файлах. И принудительную ротацию ключей/паролей для сервисных учетных записей и интеграций.

Обучение и политики

Создайте понятные политики относительно доступов, сохранения секретов и реагирования на инциденты. А также проводите регулярные тренинги для сотрудников по безопасной работе с админкой.

Организованная и контролируемая система доступов – последний, но критически важный слой в цепи безопасности сайта. Сочетание технических мер с упорядоченными процессами позволяет уменьшить риск злоупотреблений и быстро реагировать на инциденты без потери работоспособности ресурса.

Помните: знать, как получить доступ – важно, а уверенно и безопасно им управлять – еще важнее.

06/10/2025

06/10/2025  1656

1656