Зміст статті

- /01 Що таке адмін-панель і для чого вона потрібна

- /02 Основні типи адмінок

- /03 Як легально і безпечно отримати доступ

- /04 Практичні інструкції та методи відновлення доступу

- /05 Налаштування безпеки адмінки

- /06 Організація доступів у команді

- Принцип найменших привілеїв (Least Privilege)

- Процедура запиту та реєстрації доступу

- Тимчасові права і механізми їх автоматичного видалення

- Onboarding та offboarding

- Логування, аудит та періодична ревізія прав

- Процедура екстреного доступу

- Інструменти та практики, які спрощують управління доступами

- Навчання та політики

Розуміння структури адмінки та правил доступу сьогодні є критично важливим для власників бізнесу, маркетологів і розробників, оскільки воно дозволяє оперативно реагувати на інциденти безпеки, ефективно координувати віддалені команди та забезпечувати безперервність бізнес-процесів.

У статті розглянемо що таке адмінка і які бувають її типи, стандартні шляхи входу і легальні способи відновлення доступу, практичні кроки при втраті доступу, базові та просунуті заходи безпеки.

Що таке адмін-панель і для чого вона потрібна

Адмін-панель — це «керівний центр» сайту. Вона об’єднує:

- інструменти контент-менеджменту: редагування сторінок, публікація постів;

- технічні інструменти: оновлення плагінів, тем, налаштування кешу;

- бізнес-функції: управління замовленнями в інтернет-магазині;

- механізми контролю доступу: ролі і права.

Через адмінку технічні спеціалісти та менеджери контролюють робочі процеси сайту, а власники отримують оперативну інформацію про стан проекту. Для різних ролей інтерфейси відрізняються: розробнику потрібні інструменти доступу до файлів і бази даних, маркетологу — доступ до SEO-плагінів і статистики.

Основні типи адмінок

Розглянемо, які типи адмінок існують і в чому їх принципові відмінності. Від цього залежить, які саме інструменти та права потрібні для роботи, які ризики безпеки слід врахувати і які кроки з відновлення доступу будуть релевантні в конкретній ситуації.

CMS-адмінки (контент-панелі)

Найпопулярніші це WordPress, OpenCart, PrestaShop та Magento. Такі адмінки орієнтовані на роботу з контентом:

- створення і редагування сторінок;

- управління меню;

- публікація постів;

- налаштування плагінів і тем.

Зазвичай вхід організований через веб-форму на певному URL (у WordPress — стандартно /wp-admin або /wp-login.php), але багато проектів змінюють стандартні шляхи або додають додаткові шари захисту. CMS-адмінки найчастіше використовують контент-менеджери, маркетологи і редактори; для розробника важливіша можливість працювати через плагіни, API або консольні інструменти.

Хостинг- та серверні панелі

Наприклад, cPanel, Plesk чи WHM. Ці інтерфейси працюють на рівні інфраструктури:

- доступ до файлової системи;

- управління базами даних;

- налаштування пошти;

- створення та відновлення бекапів;

- управління доменами і SSL.

На відміну від CMS, хостинг-панель не відповідає за вміст сайту, а дає інструменти для обслуговування середовища. Доступ до таких панелей зазвичай мають системні адміністратори та інженери хостингу. У випадку втрати доступу саме через панель хостера часто відновлення відбувається найшвидше.

WordPress — зручна CMS, але без SEO її потенціал не розкривається.

Команда WEDEX знає, як просувати сайти на WordPress так, щоб вони стабільно зростали у видачі Google. Допоможемо покращити видимість у пошуку — від технічного SEO до оптимізації контенту та швидкості завантаження.

Кастомні бек-офіси

Для складних продуктів, як власні CRM, SaaS-рішення або корпоративні портали, створюють індивідуальні адмінки з унікальними ролями, логікою авторизації та внутрішніми URL. Такі рішення формуються під потреби бізнесу і можуть містити як інструменти для контент-менеджменту, так і розширені модулі аналітики та інтеграцій. Доступ до кастомних бек-офісів зазвичай налаштовується індивідуально.

Тепер, коли класифікація і ключові відмінності зрозумілі, перейдемо до практичних сценаріїв — як отримати доступ до адмінки в кожному із цих випадків.

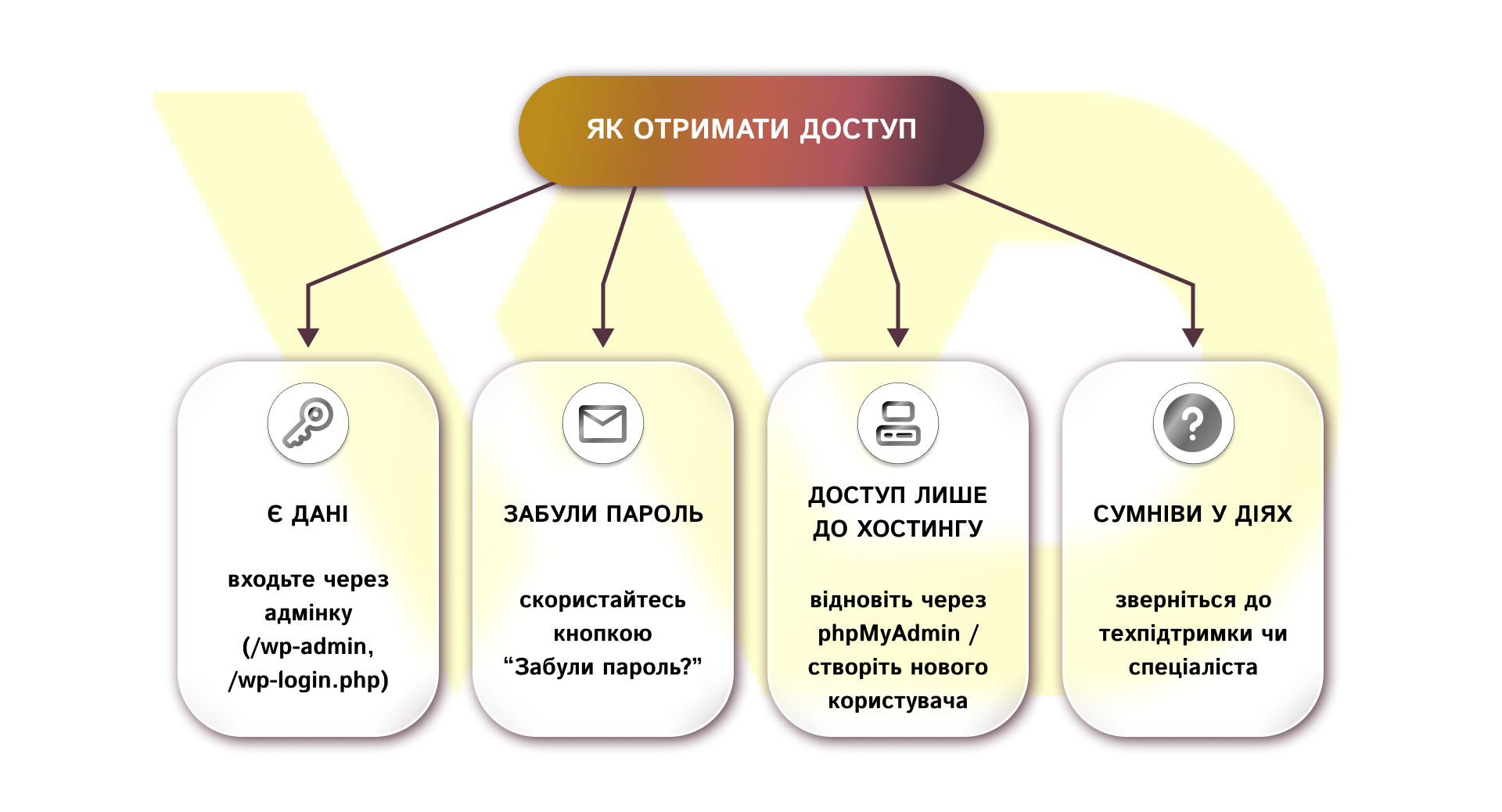

Як легально і безпечно отримати доступ

Перш ніж шукати шляхи доступу до адмінки, важливо визначити свою роль і правовий статус.

А тепер детальніше.

Невірні кроки створюють ризики для стабільності сайту і можуть порушувати умови обслуговування хостера або законодавство. Тому спочатку оберіть законний і безпечний шлях — від простого входу до механізмів відновлення через хостинг, залежно від вашої ситуації. Розглянемо варіанти:

- Ви маєте облікові дані.

Відкрийте форму входу через стандартний або кастомний URL і введіть логін та пароль. Далі пройдіть двофакторну аутентифікацію, якщо вона налаштована. Це найшвидший і найменш ризиковий сценарій. Для WordPress типовий шлях — /wp-admin або /wp-login.php. Якщо ви працюєте в команді, переконайтеся, що використовуєте корпоративні облікові дані або виділений акаунт із необхідними правами.

- Забули пароль.

Якщо ви пам’ятаєте логін або зареєстрований email, натисніть «Забули пароль?» на сторінці входу, вкажіть email або логін. Система відразу надішле посилання для скидання пароля. Це рекомендований і безпечний шлях у більшості CMS, тому що зберігає журнал змін і мінімізує ризик помилок при ручному редагуванні. Слідкуйте за тим, щоб поштовий ящик, на який приходить лист, належав авторизованій особі або компанії.

- Ви власник домену/хостингу, але немає облікових даних в CMS.

Якщо у вас є підтверджене право власності на хостинг або домен, найнадійніший шлях — відновлення доступу через хостинг-панель. Через інструменти хостера можна отримати доступ до phpMyAdmin, створити нового адміністратора в базі даних або змінити пароль у профілі користувача. Перед будь-якими операціями обов’язково зробіть повний бекап сайту та бази даних і, за можливості, дійте в тісній координації з техпідтримкою хостера або командою розробників.

Усім, хто не впевнений у своїх діях, рекомендовано звертатися до технічних фахівців, адже неправильні зміни в базі даних або файлах сайту можуть призвести до втрати даних або простою ресурсу.

Практичні інструкції та методи відновлення доступу

Переходити до більш «технічних» методів відновлення доступу варто тільки якщо інвазивні вони не дали результату. Ручні правки в базі даних або втручання у файли сайту — крайній захід. Нижче — покрокові сценарії для найпоширеніших випадків.

WordPress

Перший і найпростіший крок: на сторінці входу (/wp-login.php або /wp-admin) натисніть «Забули пароль?». Цей варіант вже розібрали вище.

Якщо у вас є доступ до сервера через SSH і встановлено WP-CLI, можна швидко змінити пароль або створити нового адміністратора командою, наприклад: wp user update admin –user_pass=«NewStrongPassword123!». Цей метод зручний для розробників і хостинг-інженерів — він не вимагає редагування БД вручну і зменшує ризик помилок.

Якщо інші методи не працюють і листи не приходять, через phpMyAdmin можна: зробити бекап бази даних: перейти до таблиці wp_users, знайти запис адміністратора і оновити поле user_pass. Важливо зважати, що WordPress використовує сучасні хеші паролів, тому пряма заміна на MD5 не рекомендована для актуальних версій. Безпечніше створити нового адміністратора через SQL або скористатися WP-CLI. Перш ніж редагувати базу даних на продакшені — обов’язково зробіть повний бекап та, за можливості, протестуйте процедуру на локальній копії.

Інші CMS (OpenCart, PrestaShop, Magento)

Загальна логіка відновлення однакова: пробуємо стандартний reset через email. Якщо не допомагає, то робимо відновлення через інструменти хостера або через базу даних. У складних випадках звертайтеся до техпідтримки платформи або розробника.

Варто також зазначити, що конкретні SQL-запити та процеси залежать від CMS і її версії; тому доцільно користуватися офіційною документацією платформи або інструкціями від перевірених ресурсів для відповідної системи.

Доступ через хостинг-панель

Якщо у вас є доступ до облікового запису хостингу, це часто найшвидший і найнадійніший шлях відновлення доступу:

- зробіть повний бекап (файли + база даних);

- відкрийте phpMyAdmin через панель і створіть чи оновіть адміністратора або відновіть базу з бекапу;

- перевірте та, за потреби, змініть облікові дані FTP/SFTP;

- у разі пошкодження файлів відновіть їх із резервної копії;

- перегляньте лог-файли помилок (error logs) для діагностики причин втрати доступу.

Відновлення доступу — це процес, у якому важливо дотримуватися послідовності: від найменш ризикових методів до більш технічних. Ключові правила — робити бекапи перед будь-якими маніпуляціями, документувати виконані дії та, за можливості, координуватися з техпідтримкою хостера або розробником.

Після того як доступ відновлено, пріоритетним завданням має стати підсилення захисту адмінки, що й розглянемо далі.

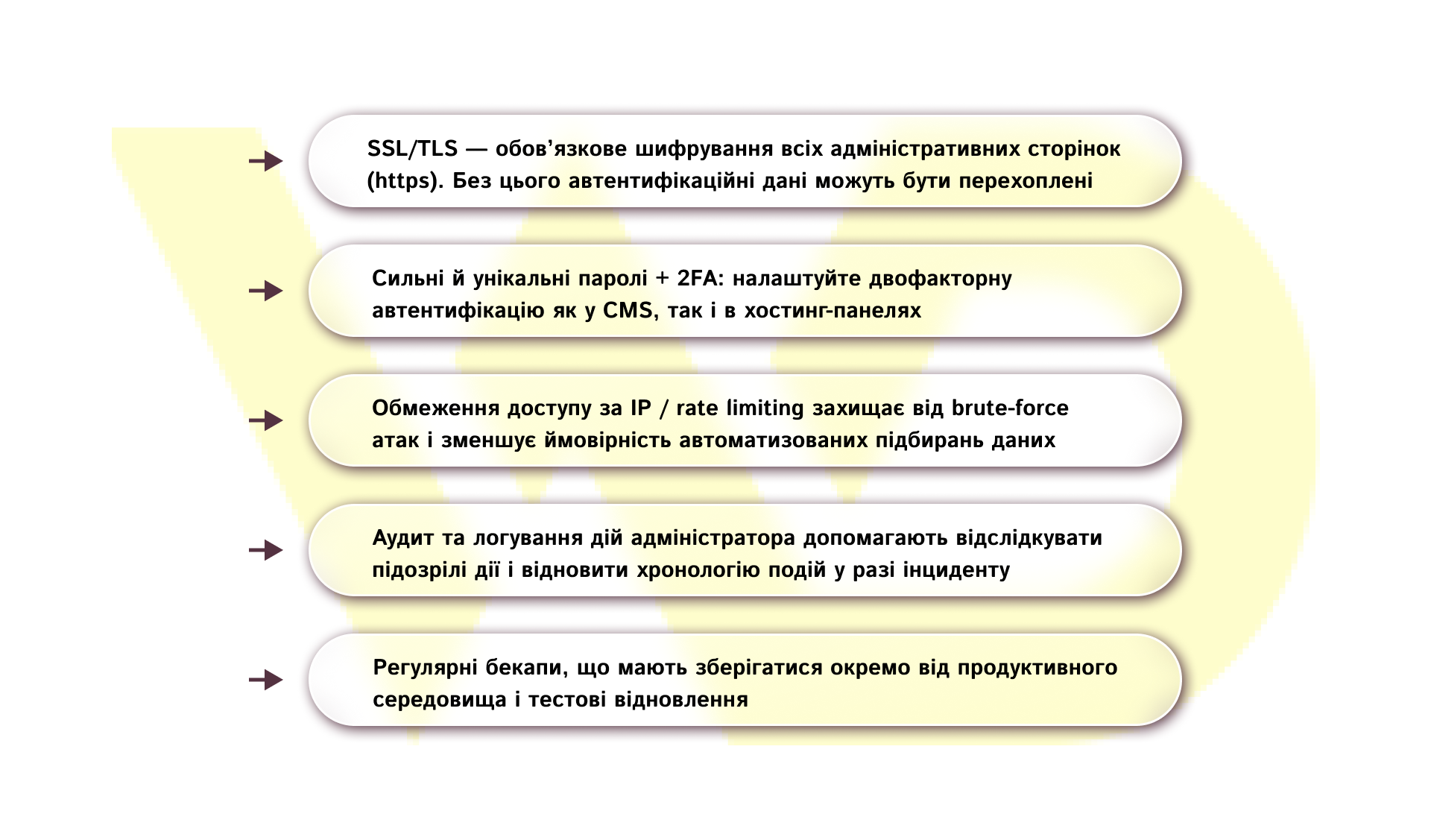

Налаштування безпеки адмінки

Адмінка — зона підвищеного ризику. Захист повинен бути багаторівневим:

Комплексний підхід до захисту адмінки — це не сукупність одноразових налаштувань, а постійний процес. Пам’ятайте, що навіть одна пропущена опція може звести нанівець інші заходи захисту.

І не дивлячись на всі кроки заради технічного захисту адмінки — це ще не гарантія безпеки, якщо доступи в команді організовано неправильно. Тож розглянемо це питання у наступному розділі.

Організація доступів у команді

Щоб мінімізувати людський фактор і ризики зловживань, впровадьте формалізований процес управління доступами, який поєднує технічні настройки та організаційні процедури.

Принцип найменших привілеїв (Least Privilege)

Надавайте лише ті права, які необхідні для виконання конкретних завдань. Наприклад, маркетологу варто надати доступ до редактора контенту та інструментів SEO, але без можливості встановлювати чи видаляти плагіни. Контент-менеджеру потрібні повноваження для створення та редагування сторінок і публікацій, а також управління медіафайлами. Розробнику слід надати доступ до FTP/SFTP, SSH і бази даних, причому лише тимчасово та під конкретні задачі. Аналітику достатньо мати доступ до інструментів аналітики й статистики, але без можливості змінювати адміністративні налаштування платформи.

І ще: щоб спростити керування безпекою, доступи варто реалізовувати через ролі та групи, а не шляхом індивідуального налаштування прав.

Процедура запиту та реєстрації доступу

Впровадьте формальний workflow (внутрішній тікет чи заяву), де передбачте обов’язкові поля:

- мета доступу,

- опис робіт,

- очікувані дати (від і до),

- рівень доступу (роль),

- погодження від відповідальної особи (власник або керівник).

Вимагайте підтвердження виконання завдання і закриття доступу після завершення робіт.

Тимчасові права і механізми їх автоматичного видалення

Для виконання позапланових робіт варто створювати тимчасові акаунти або використовувати токени чи сесії з обмеженим терміном дії. А після завершення визначеного періоду або підтвердження виконання завдання права доступу мають автоматично видалятися. Для цього доцільно застосовувати інструменти, що підтримують одноразові доступи або делегування з таймером, зокрема сервіси SSO чи системи керування ідентифікацією, які забезпечують механізм just-in-time access.

Onboarding та offboarding

Під час onboarding необхідно здійснити перевірку особистості, надати новому користувачу лише ті права, які дійсно потрібні для виконання його обов’язків, провести інструктаж щодо політики безпеки та обов’язково підключити двофакторну аутентифікацію (2FA). У процесі offboarding слід негайно видаляти всі доступи після звільнення чи завершення контракту, змінювати загальні паролі, відкликати токени та переглядати пов’язані інтеграції, щоб запобігти несанкціонованому використанню ресурсів.

Логування, аудит та періодична ревізія прав

Ведіть журнал активностей адміністраторів, фіксуючи, хто, коли і які дії виконував. Регулярно, наприклад, щоквартально, перевіряйте список активних облікових записів і їх права, видаляючи або обмежуючи ті, що не використовуються. Також проводьте періодичні аудити безпеки та тестові відновлення резервних копій, щоб гарантувати готовність до інцидентів.

Процедура екстреного доступу

Визначте чіткий механізм для екстреного доступу, тобто хто може ініціювати, хто має погоджувати після факту, як документувати дії. Такі сесії повинні бути тимчасовими, максимально прозорими і повністю задокументованими.

Інструменти та практики, які спрощують управління доступами

Використовуйте централізовані рішення для управління ідентифікацією (SSO, LDAP, OIDC), тому що це зменшує кількість облікових записів і спрощує відключення доступів. Додатково впровадьте менеджери паролів і секрет-менеджери, щоб уникати ручного зберігання паролів у пошті або текстових файлах. І примусову ротацію ключів/паролів для сервісних облікових записів та інтеграцій.

Навчання та політики

Створіть зрозумілі політики щодо доступів, збереження секретів і реагування на інциденти. А також проводьте регулярні тренінги для співробітників щодо безпечної роботи з адмінкою.

Організована та контрольована система доступів — останній, але критично важливий шар у ланцюгу безпеки сайту. Поєднання технічних заходів з впорядкованими процесами дозволяє зменшити ризик зловживань і швидко реагувати на інциденти без втрати працездатності ресурсу.

Пам’ятайте: знати, як отримати доступ — важливо, а впевнено та безпечно ним управляти — ще важливіше.

06/10/2025

06/10/2025  1662

1662