Зміст статті

Спам і цільові фішингові розсилки залишаються одними з найпоширеніших каналів розповсюдження шахрайства та шкідливого ПЗ, а також основною причиною інцидентів з компрометації облікових записів і втрати даних. Сьогодні, коли частина бізнес-процесів і критичних комунікацій проходить поштою, вміння відрізняти види небезпек і оперативно реагувати — ключове для будь-якої організації.

У статті розберемо класифікацію спам-листів, опишемо, як поштові системи їх виявляють, і дамо практичні, перевірені рекомендації для кінцевих користувачів, ІТ-команд і маркетологів-відправників.

Які бувають види спаму

Спам не однорідний: під цим терміном ховається низка різних загроз — від нав’язливої реклами до цілеспрямованих шахрайських атак. Наведемо основні типи спаму.

- Рекламний або маркетинговий спам.

Це масові листи з пропозиціями товарів або послуг, які користувач не очікував отримати. Наприклад, лист із «акцією» від неліцензованого інтернет-магазину.

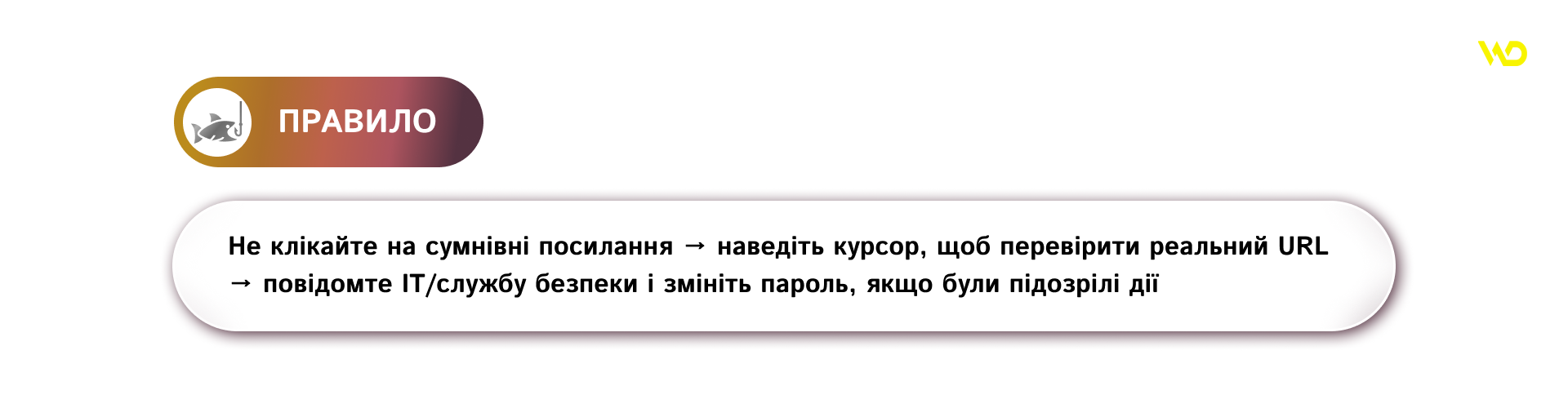

- Фішинг.

Листи, що маскуються під банки, сервіси або колег, які спрямовані на викрадення логінів і паролів через підроблені сайти. Приклад — повідомлення «від банку» з вимогою терміново підтвердити дані.

- Компрометація бізнес-пошти (BEC, Business Email Compromise) або шахрайство від імені керівника.

Соціальна інженерія в корпоративному масштабі: підроблені або зламані бізнес-скриньки використовують для ініціювання платежів чи витягання конфіденційної інформації. Приклад — «листи від директора» з інструкцією перевести кошти.

- Шкідлива розсилка (розсилка шкідливого ПЗ).

Листи з виконуваними файлами або архівами, які при відкритті запускають шкідливий код. Наприклад, «рахунок» у .zip, всередині якого .exe.

- Спуфінг і імперсонація домену.

Надсилання листів із підробленого поля «From» або використання доменів, схожих на ваш (типографічні підміни).

- Технічні та масштабовані техніки (масова розсилка по багатьох IP, спам-відповіді, спам через ботнет).

Атаки, що розподіляють розсилку по великій кількості IP або використовують заражені машини, щоб уникнути блокувань. Провайдери протидіють їм через репутаційні бази та блок-списки, але такі методи все ще складні для миттєвого відсічення.

Кожен із перелічених типів спаму має свої характерні ознаки та різні наслідки, але головне правило — не діяти імпульсивно.

Як поштові системи розпізнають спам

Сучасні поштові системи не покладаються на один сигнал. Вони виконують багато послідовних перевірок, і результат кожного додається до остаточного рішення про доставку, карантин або відхилення листа. Часто це сприймається як «шари» захисту, про які і поговоримо.

Репутація відправника (IP та домен)

Перший фільтр — перевірка «хто надсилає». Сервер отримувача порівнює IP і домен відправника з репутаційними базами. Якщо IP потрапив у відомі чорні списки (наприклад, через масові розсилки або ботнет-активність), лист може бути відразу помічений як спам або взагалі відкинутий.

Для відправника це означає: моніторьте репутацію своїх IP та вчасно реагуйте на попередження блок-списків.

Для адміністратора: перевірити IP через сервіси репутації; якщо в чорному списку — виконати розслідування (джерело масовості, зламані акаунти) і пройти процедуру видалення зі списку.

Аутентифікація домену: SPF, DKIM, DMARC

Ці механізми сигналізують пошті «чи можна довіряти, що лист дійсно від цього домену».

- SPF (DNS-запис) вказує, які сервери мають право надсилати пошту від імені домену.

- DKIM додає криптографічний підпис до заголовків листа, яку отримувач може перевірити.

- DMARC дозволяє власнику домену вказати політику для листів, що не пройшли перевірки SPF/DKIM, і отримувати звіти.

Практичний приклад: якщо лист не пройшов SPF і DKIM, DMARC може наказати серверу отримувача відправити його в карантин або відхилити — залежно від налаштованої політики. Відправник повинен розуміти, що правильна конфігурація цих записів підвищує довіру та покращує доставлення.

Контент-аналіз: сигнатури, евристика, правила

Це набір перевірок на рівні вмісту: пошук відомих сигнатур шкідливих листів, аналіз заголовків, співвідношення текст-вкладення, наявність підозрілих посилань або ключових слів. Евристичні правила дають швидку оцінку «підозріло/не підозріло» на основі шаблонів.

Приклад евристики: лист із великим числом отримувачів, коротким повідомленням і посиланням на домен, не пов’язаний із відправником і отримує підвищений «рейтинг спаму».

Машинне навчання (ML) і поведінковий аналіз

ML-моделі навчаються на великій кількості прикладів і вміють знаходити нетривіальні ознаки спаму: незвичні шаблони відправлення, зміни в стилі листування, аномалії у заголовках. На відміну від жорстких правил, моделі адаптуються та зменшують хибні спрацювання з часом. А це значить, що ML допомагає виявляти нові фішингові кампанії, які ще не мають сигнатур, наприклад, коли зловмисник змінює тексти, але зберігає схожу структуру розсилки.

Поведінкові сигнали та фідбек

Провайдери також враховують дії користувачів: скільки людей позначили лист як спам, показник скарг, відсоток відмов. Ці метрики впливають на репутацію відправника та на подальші рішення фільтрів.

Тепер, коли ми розуміємо, як і на підставі яких сигналів пошта визначає спам, розглянемо практичні кроки для захисту бізнеса.

Захист організації: політики, технічні налаштування та реагування на інциденти

Ефективний захист поштової інфраструктури в організації поєднує три компоненти.

Нижче — практичні рекомендації та конкретні кроки для кожного з цих елементів.

- Налаштування поштового шлюзу.

На рівні поштового шлюзу реалізуйте багаторівневі політики:

-

- карантин / пороги спаму. Визначте пороги (спам-бали) для автоматичного переміщення листів у карантин та для маркування як спам. Налаштуйте регулярний перегляд карантину відповідальними особами.

- швидке автоматичне видалення. Увімкніть режими, які дозволяють швидко видаляти масові загрози (Zero-hour auto purge), але з логом і можливістю відкату для хибних спрацювань.

- обробка вкладень: ізоляція, очищення та реконструкція контенту для документів із макросами.

- управління дозволеними та забороненими адресами. Ведіть централізований реєстр дозволених та заборонених доменів із чіткими правилами оновлення та рецензії.

- процес перегляду карантину. Визначте відповідальних за перегляд карантину, SLA на реакцію та ведіть журнал дій.

Варто налаштовувати карантин та автоматичний аналіз вкладень, створити щоденний чи щотижневий чек перелік для модератора карантину.

- SPF / DKIM / DMARC — обов’язкова база автентифікації.

Побудова надійного захисту починається з налаштування SPF (Sender Policy Framework, рамки політики відправника), де чітко визначається список дозволених відправників, і підключення DKIM (DomainKeys Identified Mail, підпис пошти за ключами домену) для всіх поштових серверів та сервісів. Наступним кроком варто запровадити DMARC (Domain-based Message Authentication, Reporting & Conformance – автентифікація, звітність та конформність домену) у режимі p=none, щоб спершу зібрати статистику та проаналізувати зведені і розширені звіти. Лише після цього можна поступово посилювати політику, переводячи її спочатку в p=quarantine (карантин), а згодом у p=reject (відхилення).

Для підвищення надійності варто застосовувати ротацію DKIM-ключів та вести документацію всіх дозволених поштових сервісів, включаючи сторонні платформи для розсилок. Окремо доцільно налаштовувати політики на рівні субдоменів: транзакційна пошта і маркетингові кампанії мають працювати з різними політиками, аби помилки в розсилках не погіршували репутацію основного домену.

Рекомендовано залишати DMARC у режимі моніторингу щонайменше 30 днів, аби отримати повну картину і виявити джерела невідповідностей перед переходом до жорсткіших політик.

- Чорні списки, репутація та можливість доставки.

Для моніторингу репутації регулярно перевіряйте IP та домен на популярних чорних списках (наприклад, Spamhaus) та інших подібних сервісах. Налаштуйте сповіщення при підвищенні рівня скарг або показника недоставки листів.

При потраплянні в чорний список:

-

- призупинити масові розсилки;

- ідентифікувати джерело (заражені акаунти, вразливі скрипти);

- усунути причину;

- звернутися до списку з доказами виправлення;

- провести тестові розсилки для перевірки відновлення репутації.

При використанні нових IP рекомендується поступово збільшувати обсяги розсилок та чітко відокремлювати транзакційну пошту від маркетингових кампаній. Для забезпечення надійності налаштуйте постійний моніторинг показників недоставки листів та скарг з відповідними сповіщеннями, а також призначте відповідальну особу, яка контролюватиме процедури видалення з чорних списків.

- Реагування на інциденти (деталізований план дій).

У разі підозри на фішинг, BEC чи масову компрометацію виконуйте чітку послідовність дій і дотримуйтесь ролей.

Для ефективної роботи призначте відповідальних на кожну дію. А також введіть річне навчання у форматі tabletop (симуляція сценаріїв) і перевіряйте план дій мінімум двічі на рік.

- Моніторинг, метрики та SLA.

Для підтримання високої доставності важливо визначити ключові показники та допустимі пороги. Рівень скарг у маркетингових розсилках має залишатися нижчим за 0,1 %, інакше потрібно автоматично знижувати активність. Рівень відмов слід відстежувати окремо для жорстких відмов (hard bounce) та м’яких відмов (soft bounce): перевищення нормального рівня є сигналом для негайного очищення бази. Особливу увагу варто приділяти спрацюванням пасток для спаму — їх кількість повинна залишатися нульовою, а будь-яке виявлення вимагає негайного розслідування.

Окрім цього, слід напрацювати внутрішній рівень сервісної угоди (SLA): наприклад, первинна реакція на інцидент і його ізоляція мають відбуватися протягом кількох годин, а виконання цього стандарту необхідно постійно відстежувати. Ефективною практикою стане створення дашборду доставності та налаштування оповіщень для критичних показників.

Наприклад, запит на виключення зі списку може бути таким:

«Ми виявили і усунули причину потрапляння в список (заражені акаунти/скрипт). Заходи: скинуто паролі, оновлено програмне забезпечення, призупинено масові розсилки. Просимо розглянути заявку на виключення зі списку. Контакти: керівник ІТ — ім’я, телефон, електронна пошта. Докази і журнали подій додаємо за запитом.»

- Превентивні заходи та навчання.

Стійка електронна поштовa інфраструктура потребує превентивних дій та постійного розвитку навичок команди. Базою безпеки є регулярне очищення бази від неактивних контактів та використання подвійного підтвердження підписки, що зменшує ризики скарг і підвищує якість аудиторії.

Важливо також розмежовувати трафік: транзакційні та маркетингові листи відправляти з різних IP-адрес чи піддоменів, аби уникнути взаємного впливу на репутацію. Значну роль відіграють тренінги та симуляції: регулярні вправи з сценаріями фішингу допомагають співробітникам краще розпізнавати атаки, а результати слід документувати та проводити повторне навчання для тих, хто не впорався. Окремо варто запровадити чітку політику доступів, обмежуючи права на масові розсилки та контролюючи будь-які зміни у шаблонах чи скриптах.

Приклад, як може виглядати внутрішнє повідомлення клієнтам:

«Шановні клієнти, ми виявили несанкціоновану розсилку з нашого домену. Усунуто причину, жодної ознаки несанкціонованого доступу до платіжних даних не знайдено. Якщо ви отримали підозрілий лист — не клікайте та повідомте нас на support@…»

Поєднання чітких політик, грамотних технічних налаштувань та відпрацьованого плану реагування створює базовий каркас захисту. Це не гарантує повної відсутності інцидентів, але забезпечує передбачуваність дій команди і мінімізує ризики для бізнесу навіть у критичних ситуаціях.

Локальний контекст: українські загрози та реагування

В Україні CERT-UA регулярно попереджає про масові фішингові кампанії, підроблені службові повідомлення та підозрілі документи. Українським організаціям важливо синхронізувати внутрішні процеси реагування з цими рекомендаціями, щоб швидко блокувати загрози.

Зловмисники часто маскують атаки під державні установи, банки або популярні онлайн-сервіси, а також під локальні служби доставки чи реєстри. Тому актуально постійно оновлювати політики безпеки, перевіряти репутацію доменів, впроваджувати багатофакторну автентифікацію і проводити навчальні симуляції для співробітників.

Якщо зафіксовано масштабну підозрілу активність, звернення до CERT-UA або регуляторів допомагає оперативно оцінити ризики та координувати дії. Обмін інформацією з іншими компаніями через професійні спільноти додатково підвищує готовність до атак.

Інтегруючи локальні дані про загрози з внутрішніми процедурами, організація формує надійний щит проти спаму та фішингу, підтримуючи стабільну роботу бізнесу навіть у кризових ситуаціях.

04/11/2025

04/11/2025  1327

1327